服務器數據庫遭惡意刪除并被勒索比特幣的事件頻發,給企業和組織的數據資產與業務連續性帶來嚴峻挑戰。此類攻擊往往直擊核心——數據,其破壞性與勒索性質相結合,危害極大。要有效應對此類威脅,必須構建一套從預防、檢測、響應到恢復的立體化數據庫安全防護體系。

一、 核心防護:加固數據庫自身安全

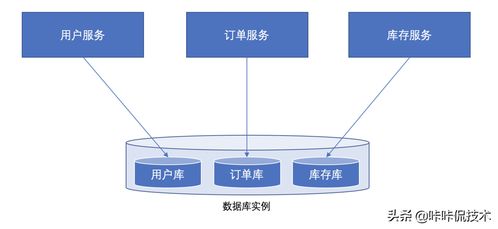

- 最小權限原則:嚴格遵循最小權限原則,為每個應用程序、用戶和服務賬戶分配完成其任務所必需的最低數據庫權限。避免使用高權限賬戶(如

sa、root)進行常規應用連接。 - 強身份認證與訪問控制:啟用多因素認證(MFA),強化登錄安全。實施基于角色的訪問控制(RBAC),并定期審計用戶權限,及時清理冗余賬戶。

- 漏洞管理與補丁更新:建立嚴格的數據庫補丁管理制度,及時修復已知安全漏洞。對新部署的數據庫進行安全基線配置核查。

- 加密敏感數據:對靜態數據(存儲于磁盤)和動態數據(網絡傳輸)進行加密。即使數據被竊取,也無法輕易解密利用。

二、 縱深防御:構建外部安全屏障

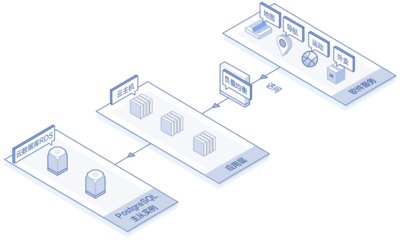

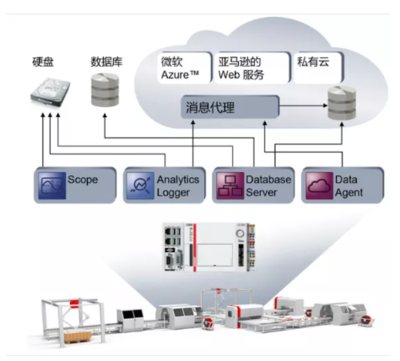

- 網絡隔離與訪問限制:將數據庫服務器部署在內網隔離區域,嚴格限制外部直接訪問。通過防火墻策略,僅允許可信的應用程序服務器IP地址和端口訪問數據庫。

- 入侵檢測與防御系統(IDS/IPS):在網絡層和主機層部署安全監測系統,實時識別并阻斷針對數據庫的掃描、注入攻擊(如SQL注入)和異常訪問模式。

- 數據庫防火墻(WAF for DB):專門針對數據庫流量的防火墻,能夠解析SQL語句,根據預定義的安全策略(如阻斷包含

DROP、DELETE等危險操作語句)允許或拒絕查詢。 - 定期安全審計與監控:啟用數據庫自帶的審計功能或部署第三方數據庫審計平臺,記錄所有數據庫活動,尤其是特權操作、數據變更和失敗登錄。設置實時告警,對異常大量刪除、陌生IP登錄等行為立即預警。

三、 生命線保障:健全的數據備份與恢復策略

這是應對勒索和破壞性攻擊的最后也是最重要的防線。

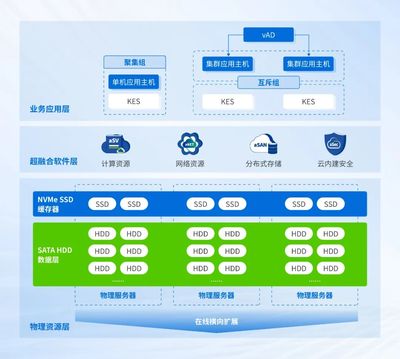

- 3-2-1備份原則:至少保留3份數據副本,使用2種不同的存儲介質,其中1份存放于異地或離線環境。務必確保備份數據與生產網絡隔離,防止被攻擊者一并加密或刪除。

- 定期備份與驗證:根據數據重要性制定備份頻率(每日、每小時甚至實時)。定期進行恢復演練,驗證備份數據的完整性和可恢復性,確保流程有效。

- 采用不可變備份與版本控制:利用支持一次寫入多次讀取(WORM)技術的存儲或對象存儲的版本控制功能,防止備份數據被篡改或刪除。

- 制定詳細的災難恢復計劃(DRP):明確數據恢復的流程、責任人、時間目標(RTO)和數據丟失容忍度(RPO),并進行定期演練。

四、 應急響應與日常管理

- 建立安全事件應急響應團隊與流程:一旦發生入侵,能快速隔離受影響系統、遏制損失、收集證據并啟動恢復流程。

- 員工安全意識培訓:許多攻擊始于釣魚郵件或弱密碼。定期對運維、開發人員進行安全培訓,防范社會工程學攻擊。

- 供應鏈安全:確保使用的數據庫軟件、第三方組件和云服務提供商本身具備可靠的安全保障。

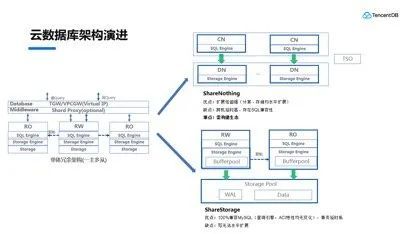

- 考慮專業安全服務:對于關鍵業務,可考慮引入數據庫安全托管服務(MSSP)或使用具備高級威脅防護功能的云數據庫服務。

###

數據庫安全并非單一技術或產品可以解決,而是一個需要技術、流程和管理相結合的系統工程。面對日益猖獗的勒索與破壞攻擊,組織必須轉變觀念,將數據安全提升至戰略高度,持續投入,構建動態、主動的防御能力。唯有如此,才能在威脅來臨時,最大程度地保障數據資產的完整性與業務的連續性,對勒索者說“不”。